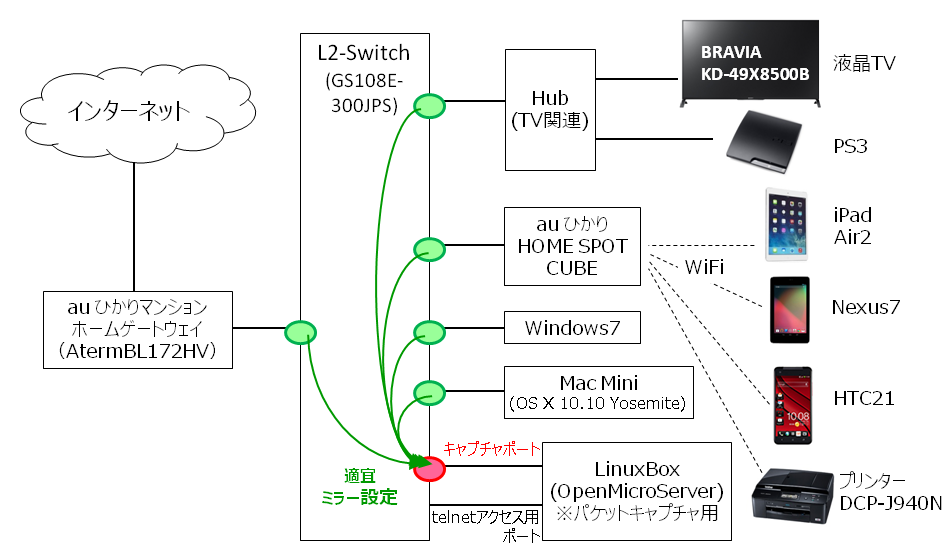

タブレットや液晶テレビが、どんなインターネットアクセスしてるか

パケットキャプチャできるよう、ポートミラーリング機能のあるL2-Switch

(NETGEAR社製GS108E-300JPS)を購入。税込5,280円♪

1.我が家のネットワーク構成

インターネットアクセス環境(auひかりマンション)は以下の感じ。

スマホやタブレットはWifi接続時、HOME SPOT CUBE経由でアクセス

2007年頃に買ったOpenMicroServerがNICを3つ持ってるので

パケットキャプチャを行うLinuxBoxとして再セットアップ。

キャプチャ用ポートにイーサネットフレームのコピーが届くよう、GS108Eで適宜ポートミラーリング設定を行う

2.GS108Ev3のポート番号と接続機器

| ポート番号 | 接続先 | 備考 |

|---|---|---|

| 1 | PC1 (Windows7) | 192.168.0.6 |

| 2 | HOME SPOT CUBE | 192.168.0.254 (iPad Air2: 192.168.0.8 Nexus7: 192.168.0.9 HTC21: 192.168.0.2 プリンター: 192.168.0.3) |

| 3 | PC2 (Windows7) | |

| 4 | Mac Mini | |

| 5 | OpenMicroServer eth0 (telnetアクセス用) | 192.168.0.11 |

| 6 | OpenMicroServer eth1 (パケットキャプチャ用) | |

| 7 | TV関連Hub | 液晶TV: 192.168.0.7 PS3: 192.168.0.12 |

| 8 | ホームゲートウェイ | 192.168.0.1 |

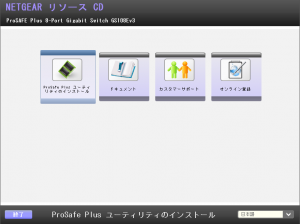

3.ProSafe Plus ユーティリティのインストール

4.ポートミラーリング設定

「システム」→「モニタリング」→「ミラーリング」から設定

例えば、Nexus7のパケットキャプチャをする場合、

ミラーリング: 有効

ミラーリング元ポート: 2(HOME SPOT CUBE)

ミラーリング先ポート: 6(OpenMicroServer-eth1)

として、適用ボタンを押す

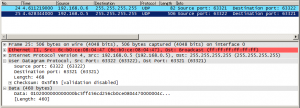

例えば、Nexus7でシステムアップデートを確認した時の

OpenMicroServer-eth1でtcpdump結果は以下の通り

※nrt04s09-in-f2.1e100.net(173.194.117.130)とssl(443)通信

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

OMS400[48]# tcpdump -i eth1 host 192.168.0.9 tcpdump: WARNING: eth1: no IPv4 address assigned tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth1, link-type EN10MB (Ethernet), capture size 96 bytes 20:46:58.504057 IP 192.168.0.9.45414 > web.setup.domain: 59062+ AAAA? www.googleapis.com. (36) 20:46:58.518544 IP web.setup.domain > 192.168.0.9.45414: 59062 2/0/0 CNAME[|domain] 20:46:59.152261 IP 192.168.0.9.57717 > web.setup.domain: 40511+ AAAA? android.clients.google.com. (44) 20:46:59.166140 IP web.setup.domain > 192.168.0.9.57717: 40511 1/1/0 (118) 20:46:59.169765 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: S 481068692:481068692(0) win 65535 <mss 1460,sackOK,timestamp 6915 0,nop,wscale 6> 20:46:59.182645 IP nrt04s09-in-f2.1e100.net.443 > 192.168.0.9.49883: S 27924160:27924160(0) ack 481068693 win 42540 <mss 1430,sackOK,timestamp 2051594511 6915,nop,wscale 7> 20:46:59.184115 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: . ack 1 win 1369 <nop,nop,timestamp 6917 2051594511> 20:46:59.194382 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: P 1:109(108) ack 1 win 1369 <nop,nop,timestamp 6918 2051594511> 20:46:59.206374 IP nrt04s09-in-f2.1e100.net.443 > 192.168.0.9.49883: . ack 109 win 333 <nop,nop,timestamp 2051594535 6918> 20:46:59.206880 IP nrt04s09-in-f2.1e100.net.443 > 192.168.0.9.49883: P 1:158(157) ack 109 win 333 <nop,nop,timestamp 2051594535 6918> 20:46:59.208247 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: . ack 158 win 1386 <nop,nop,timestamp 6919 2051594535> 20:46:59.208883 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: P 109:180(71) ack 158 win 1386 <nop,nop,timestamp 6919 2051594535> 20:46:59.221743 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: . 180:1598(1418) ack 158 win 1386 <nop,nop,timestamp 6920 2051594535> 20:46:59.222246 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: . 1598:3016(1418) ack 158 win 1386 <nop,nop,timestamp 6920 2051594535> 20:46:59.234356 IP nrt04s09-in-f2.1e100.net.443 > 192.168.0.9.49883: . ack 1598 win 355 <nop,nop,timestamp 2051594563 6919> 20:46:59.236236 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: P 3016:4158(1142) ack 158 win 1386 <nop,nop,timestamp 6922 2051594563> 20:46:59.248606 IP nrt04s09-in-f2.1e100.net.443 > 192.168.0.9.49883: . ack 4158 win 399 <nop,nop,timestamp 2051594577 6920> 20:46:59.723528 IP nrt04s09-in-f2.1e100.net.443 > 192.168.0.9.49883: P 158:859(701) ack 4158 win 399 <nop,nop,timestamp 2051595052 6920> 20:46:59.812110 IP 192.168.0.9.35330 > nrt19s02-in-f3.1e100.net.443: P 1797486502:1797486529(27) ack 2490061487 win 1408 <nop,nop,timestamp 6979 1003422602> 20:46:59.815360 IP 192.168.0.9.35330 > nrt19s02-in-f3.1e100.net.443: F 27:27(0) ack 1 win 1408 <nop,nop,timestamp 6979 1003422602> 20:46:59.823713 IP nrt19s02-in-f3.1e100.net.443 > 192.168.0.9.35330: R 2490061487:2490061487(0) win 0 20:46:59.826712 IP nrt19s02-in-f3.1e100.net.443 > 192.168.0.9.35330: R 2490061487:2490061487(0) win 0 20:46:59.843977 IP 192.168.0.9.49883 > nrt04s09-in-f2.1e100.net.443: . ack 859 win 1408 <nop,nop,timestamp 6983 2051595052> |

5.その他(統計情報)

各ポートの送受信バイト数も確認できる

ただし、UDP(63321と63322)の謎プロトコルでsnmpやhttpでないのが残念。。。